So manch einer wünscht sich endlich die Abkehr von den ach so scheußlichen Passwörtern im digitalen Alltag. Besonders von IT-Laien hört man seit Jahren immer wieder gebetsmühlenartig, dass das Konzept der Passwörter doch wirklich vollkommen überholt sei, so wie sie auch der Meinung sind, dass etwa die E-Mail oder die HDD vollkommen veraltet seien, dabei gibt es Stand heute immer noch keine Technologie, die diese in allen Kriterien übertrifft bzw. obsolet macht. Richtig ist hingegen, dass die guten alten Passwörter bis heute der perfekte und ungeschlagene Kompromiss zwischen Sicherheit und Einfachheit darstellen. Sofern man sie denn richtig einsetzt. Und hier scheitert es bei vielen Exemplaren leider immer wieder. Denn auch Brain 1.0 kann man damit immer noch nicht ersetzen.

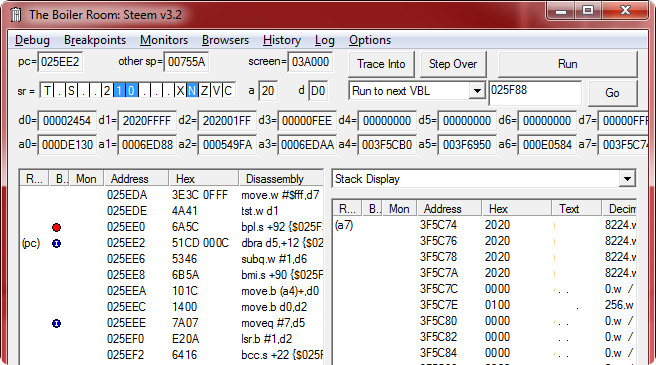

Wie war das nun nochmal mit den Passwörtern? Weiß man denn inzwischen wenigstens, wie sichere Passwörter auszusehen haben? Ja, das weiß man schon sehr lange (Pun not intended). Das Problem ist, dass sich das jahrzehntealte Halbwissen noch immer extrem hartnäckig hält und selbst von Leuten weiterverbreitet wird, die es nachweislich besser wissen. So wurde in meinem beruflichen Umfeld vor etlichen Jahren eine neue Passwortrichtlinie erlassen, die mich erschaudern ließ: Möglichst kompliziert musste es sein, im Idealfall unlesbare Kombinationen aus Groß- und Kleinbuchstaben, Ziffern und Sonderzeichen – und das alles bei einer minimalen Passwortlänge von 8 Zeichen. Wer jetzt verzweifelt die Pointe sucht: 8 Zeichen lange Passwörter sind von Angreifern per sogenanntem Bruteforce innerhalb von Minuten geknackt, egal wie komplex das Passwort da noch ist. Die Passwortrichtlinie sabotierte sich im Grunde selbst und bot so praktisch keinen Schutz. Dafür wurden die Nutzer auf der anderen Seite unnötig schikaniert mit der im Endeffekt sinnlosen Vorgabe, was sie in ihrem Passwort alles verwenden müssten, um bloß mit der Richtlinie konform und dadurch vorgeblich sicher zu sein. Hier wurde also das Schlechteste aus zwei Welten vereint.

Bei der nächsten Gelegenheit sprach ich einen Mitautor der Passwortrichtlinie darauf an. Die Richtlinie sei meiner Ansicht nach Quark und beruhe nicht auf wissenschaftlichen Fakten, sagte ich ihm. Und noch während ich mich auf eine Diskussion vorbereitete, stimmte er mir völlig unerwartet zu. Er antwortete, er wisse natürlich selbst, dass die Länge eines Passworts einen deutlich größeren Stellenwert im Sinne der Sicherheit habe als dessen Komplexität, und dass 8-Zeichen-Passwörter als fahrlässiges Sicherheitsrisiko betrachtet werden müssten. Aber er erklärte mir auch, dass es im Prinzip unmöglich sei, dies einem Laien heutzutage zu vermitteln. Die Menschen, fleißig gefüttert mit dem Halbwissen aus der Computerbild und anderen seriösen Quellen, reagierten darauf oftmals mit Unverständnis und mit „hilfreichen Tipps“, dass man doch unbedingt Groß- und Kleinschreibung, Ziffern und Sonderzeichen erzwingen müsse, denn dann könnte man auch die Passwörter wieder „normal“ kurz machen. Die neue Passwortrichtlinie ging daher den Weg des geringsten Widerstands, anstatt die Nutzer umzuerziehen, so wie es richtigerweise hätte sein müssen.

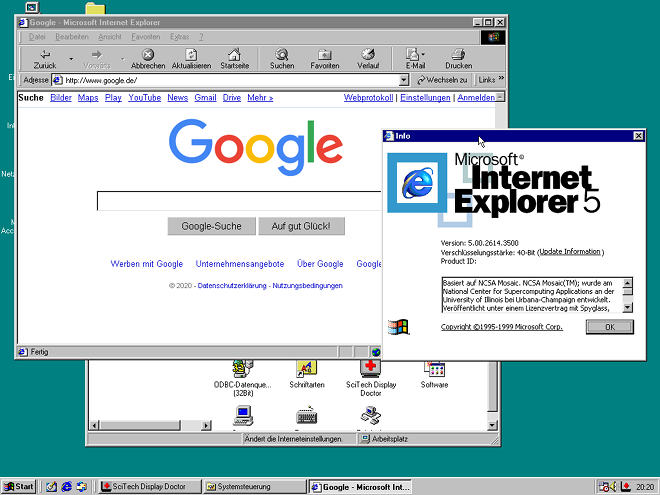

Dies erklärt dann auch, warum man diese naive 8-Zeichen-Empfehlung auch im Jahr 2020 noch in zahllosen IT-Diensten weltweit wiederfindet, denn nicht einmal Tech-Konzerne wie Microsoft oder Google wollten ihren Nutzern erklären müssen, dass kurze Passwörter in jedem Fall unsicher sind, egal wieviel Mühe sie sich mit ihrem Zeichensalat geben. Gegen die Gewohnheit und Bequemlichkeit kann man bekanntlich so schlecht argumentieren. Die etwas IT-affineren und mathematisch nicht völlig unbedarften Leser werden sicherlich bereits den bekannten und sehr informativen XKCD-Comic zum Thema Passwortstärke kennen. Auch wenn man mittlerweile berechtigterweise einwenden darf, dass auch Dictionary-Attacks ein Thema sind. Im Idealfall verwendet man also nicht ausschließlich Wörter, die in jedem Wörterbuch stehen, denn auch diese lassen sich in Rekordzeit automatisiert und in allen Kombination durchprobieren.

Wieso verwenden wir denn immer noch Passwörter, es gibt doch längst sowas wie biometrische Merkmale? Das werden sich bevorzugt jene fragen, die ihr iPhone via Gesichtserkennung oder ihr Android-Smartphone mittels Fingerabdrucks entsperren. Dazu habe ich eine eindeutige Meinung: Biometrische Authentifizierung als Passwortersatz ist ein gefährlicher Holzweg, den wir hoffentlich niemals ernsthaft beschreiten werden, denn im Gegensatz zu Passwörtern können mir meine Körpermerkmale gegen meinen Willen, ohne meine Mitwirkung und sogar ohne mein Wissen abgenommen werden; Fingerabdrücke lassen sich problemlos kopieren und reproduzieren, Gesichts-, Venen- und sogar Iris-Scans lassen sich unbemerkt anfertigen und vervielfältigen, wenn man sich damit auskennt. Und wenn dies geschieht, sind meine Daten nicht nur nicht mehr vor fremdem Zugriff sicher – ich kann meine Fingerabdrücke, mein Gesicht, und meine Augen leider auch zeitlebens nicht mehr verändern. Diese Biometrie-Merkmale wären damit endgültig verbrannt. Neue Passwörter kann ich mir mühelos jederzeit ausdenken. Und ja, natürlich kann man mit körperlicher Gewalt auch Passwörter aus jemandem herausfoltern, aber dazu gehört schon eine ganze Menge mehr kriminelle Energie und ist natürlich auch viel weniger diskret.

Aber spielt das alles überhaupt eine Rolle in einer Welt, in der die Menschen sich ihre Passwörter auf Post-Its an den Monitor oder unter die Tastatur heften? Eine Welt in der selbst IT-Fachkräfte ihre Passwörter in geordnete Excel-Tabellen schreiben oder immer ausschließlich per Autofill im Browser speichern? Und dann gibt es natürlich noch die absoluten Spezialisten, die ohnehin seit 15 Jahren überall dasselbe Passwort verwenden, das sie sich gut merken können. Bei den meisten Menschen müsste erst eine Katastrophe geschehen, bevor sie verstehen, dass sie etwas an ihrer Routine ändern sollten. Ich selbst habe da auch einen langen Weg zurückgelegt: Von den Post-Its, über den Notizblock und die Textdateien, bis hin zum Passwortmanager war bisher alles irgendwann dabei. Auch meine Passwortstärke hat sich im Laufe der Zeit kontinuierlich auf Grund der Notwendigkeit verbessert. Entweder die eigenen Accounts sind es einem Wert, oder eben nicht. Dass mir noch kein „Hacker“ irgendwelche Daten gestohlen hat, ist allerdings kein verlässliches Maß für die eigene Passwortsicherheit.

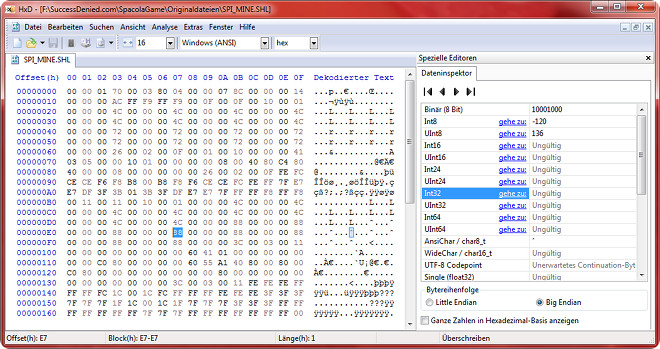

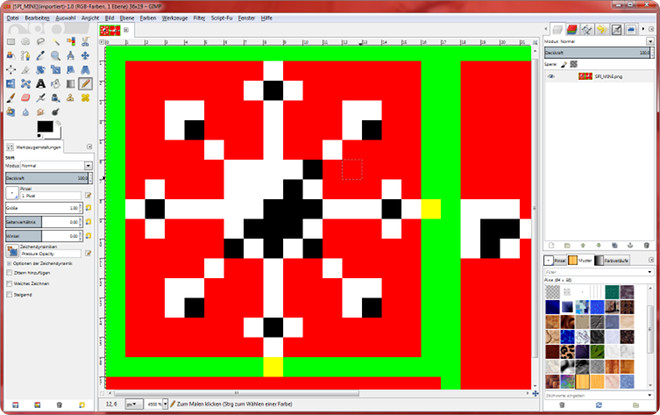

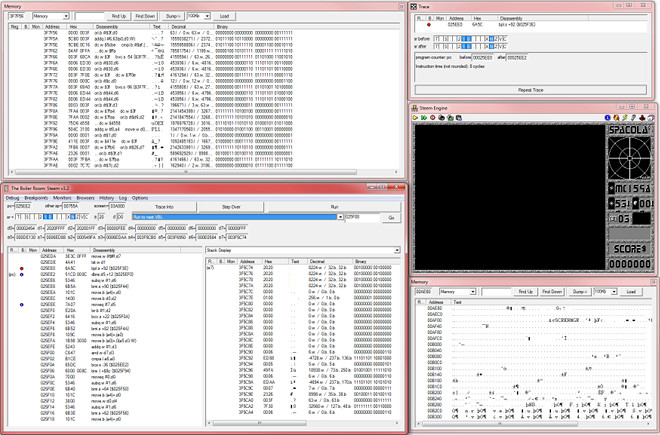

Erst die beruflich einmalige Gelegenheit vor mehreren Jahren, eine umfassende, netzwerkfähige Enterprise-Passwortverwaltung vollständig zu entwickeln, brachte mich zum Überdenken meiner alten Passwortgewohnheiten und Ansichten zum Thema IT-Sicherheit. Seitdem verwendete ich privat KeePass, bzw. später KeePassXC, einer freien und umfangreichen Passwortverwaltungssoftware, mit der ich sehr komfortabel meine knapp 300 Passworteinträge zusammenhalten und ordnen kann. Die eingebaute Statistikfunktion offenbart mir sogar, dass meine durchschnittliche Passwortlänge 18 Zeichen beträgt. Auf USB-Sticks kann ich meine verschlüsselte Passwortdatenbank auch jederzeit überall dabei haben. Den eingebauten Passwortgenerator habe ich etliche Male genutzt, denn inzwischen gehört es zum Glück nicht mehr zu meinen Erstellungskriterien, dass ich mir ein Passwort merken können muss. Im Gegenteil: Viele meiner eigenen Passwörter habe ich noch nie gesehen! Und das muss ich dank STRG+C/STRG+V natürlich auch gar nicht. Lediglich das Master-Passwort zur KeePass-Datenbank muss ich wissen und zur Sicherheit an einem zweiten Ort aufbewahren.

Also bis endlich jemand eine Alternative entwickelt, die mindestens genauso sicher, genauso einfach, und genauso flexibel wie selbstgewählte Passwörter sind, wird es auch weiterhin das Mittel der Wahl sein, um Zugänge abzusichern. Gerade habe ich jemanden das Stichwort Zwei-Faktor-Authentifizierung dezent reinhusten gehört. Stimmt, die gibt es natürlich. Aber Zwei-Faktor-Authentifizierung bedeutet ja eben nicht, dass der erste Faktor wegfällt, der meistens immer noch etwas mit einer PIN oder einem Passwort zu tun hat. Außerdem will sicher niemand behaupten, dass er für alle seine Passwörter vorsorglich jeweils einen zweiten Faktor eingerichtet hat. Das macht man höchstens dort, wo es um Geld geht. Da es also eher die Ausnahme als die Regel bildet, bleibt ein starkes Passwort immer eine wichtige Voraussetzung um die Sicherheit der eigenen Daten zu gewährleisten.